保护SCADA和控制系统的心性防御策略

2008/5/16 13:28:00

问题说明

在过去的几年中,随着中断,以及大规模的蠕虫、病毒像Blaster等的增加,大家认识到,原来专有和被隔离的系统现在已经连到了企业网络上,而且包含很多互联网上的连接点。还有一个共识就是,控制关键基础设施的电气设备在面对拒绝服务(DoS)、包含格式不正确的数据的数据包、由病毒、木马和蠕虫引起的恶意代码时是易受扰动的。

SCADA上执行的网络安全漏洞评估和过程控制网络显示了许多公司保护关键资产的一种模式。超过80%的电力、天然气、水、能源公司过去曾经提到,在他们的IT企业网络和过程控制网络之间安装一个防火墙或是相似的网络抵御装置对于在SCADA系统和过程控制系统之下保护他们的关键资产的安全已经足够了。

这些公司通常把过程控制网络看成一个很大的黑箱,通过尽量把控制网络环境从其它网络中分离出来作为保护其安全的方法。虽然这是一个好的开始,也是一个正确的努力方向,考虑到通过以太网和互联网路由协议联系起来的重要资产现在所面临的危险,在网络安全问题上却还有其它的解决办法。

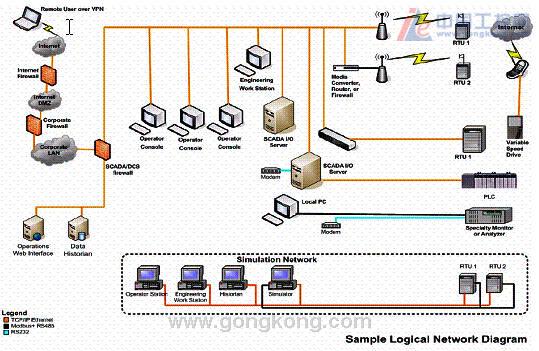

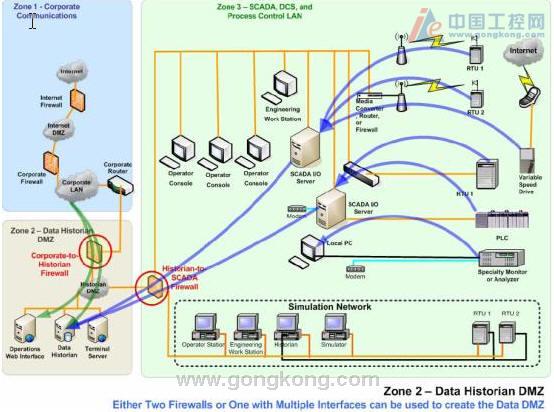

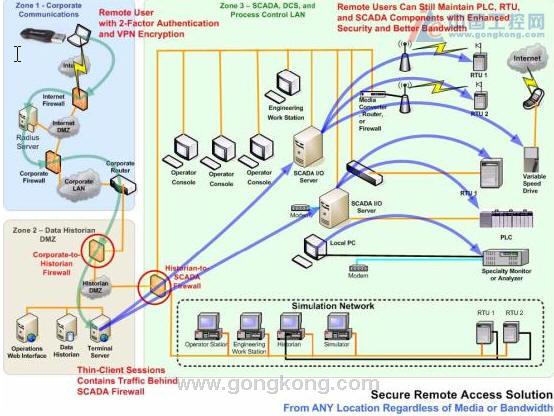

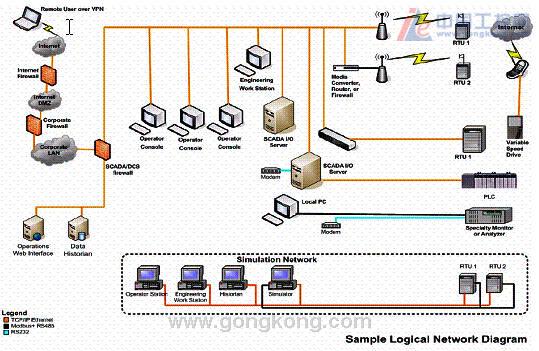

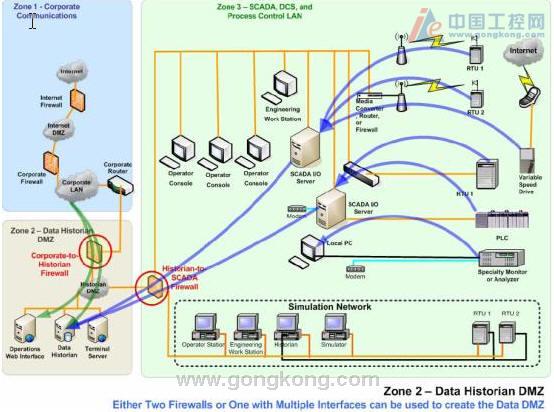

在下文中将会由两个网络图,第一幅图显示了典型的SCADA或DCS系统是如何组网来支撑企业网路的逻辑网络图。第二幅图显示了大多数公司是怎样看待实时、SCADA和过程控制环境的安全问题的。他们通常会把网络分成两个环境——企业或是IT环境,SCADA或是过程控制系统环境。

图1 SCADA和IT网络典型网络图

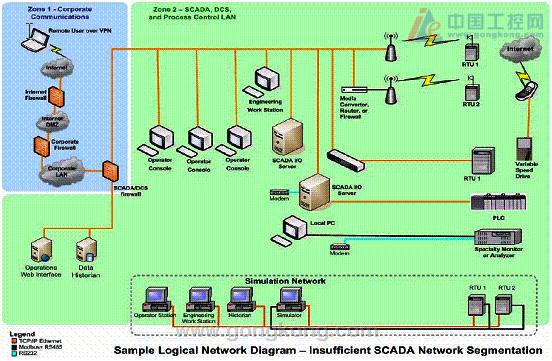

图2 通常把SCADA和IT划分到两个不同的安全区域

典型的SCADA网络漏洞和创新的解决方法

当使用企业网络时,如果在SCADA和过程控制系统中没有访问控制和网络划分,就会为网络攻击创造机会。这危机可能来自内部或是外部。以下的几个章节将会涉及到SCADA攻击和为了解决这些问题而提出的可能的新型解决方案。

外部威胁

蠕虫、病毒。木马和破坏SCADA网络的恶意软件

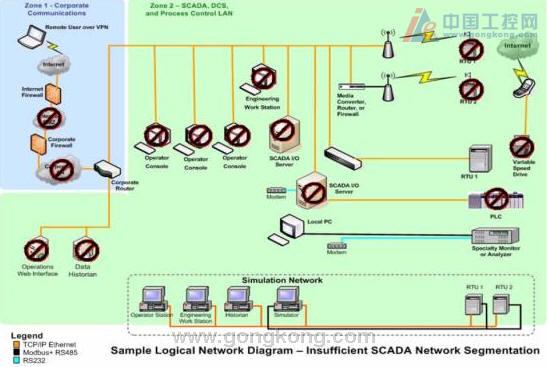

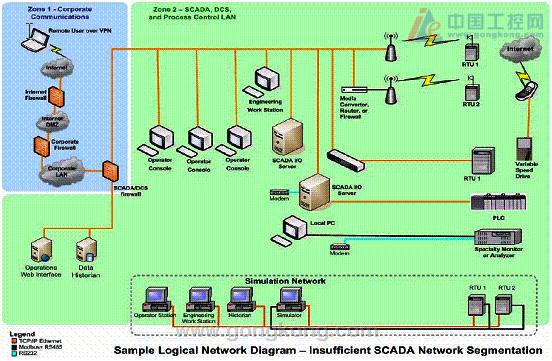

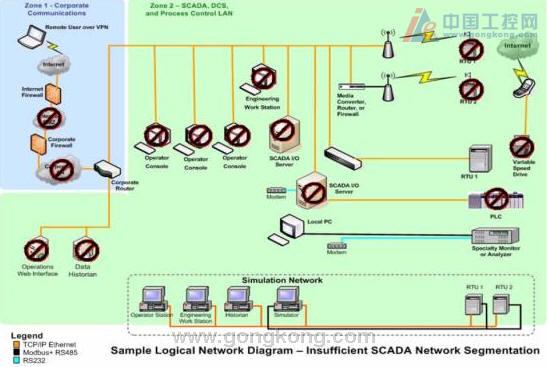

图3 网络划分不清晰对于抵制外部攻击比较困难

在SCADA或是PCN环境中只有一种网络解决方案通常会使SCADA工作站和服务器、电信网络、PLC和RYU控制器对于自我传播、变异的蠕虫十分脆弱,而这些病毒要比反病毒供应商的反应要快的多。使用追加的安全区域、还有端口级别的安全方案和在每个安全区域之间使用防火墙,病毒和蠕虫就可以被阻止在安全区外,而不管这种反病毒方案的是否具有最新的签名文件。通过使用防火墙把SCADA环境进行划分,可以把病毒解决方案设置成永远不必和互联网连接到一起,然而仍然可以自动的取得签名更新,并把它们分配到SCADA环境中的计算机上。

既然把SCADA环境直连接到IT网络或是以太网上,都会把SCADA环境置于附加的攻击和危险当中,一个比较好的方法就是在它自己的DMZ内生成一个新的中立的安全区,这个中立的DMZ可以在企业IT网络和SCADA环境之间形成一个缓冲区,这种设计会有很多好处。

图4 新的数据DMZ会在IT和SCADA之间生成一个中立区域

新的缓冲区的主要好处就是从SCADA环境中的数据可以在这里停留,然后才移动到其它的IT环境中。不是用很多IT直接连接到SCADA环境中,所有的数据收集和存档都可以移到历史数据库DMZ,这就进一步限制了对SCADA环境的访问,允许在这个区域和SCADA环境之间的防火墙规则可以编写的更加严格。“最小特权”概念可以再次应用,所以只有允许访问SCADA系统的人员或是设备才允许进入到SCADA环境中。其它所有的用户,确实要求访问SCADA系统数据的,可以允许访问历史数据库DMZ。

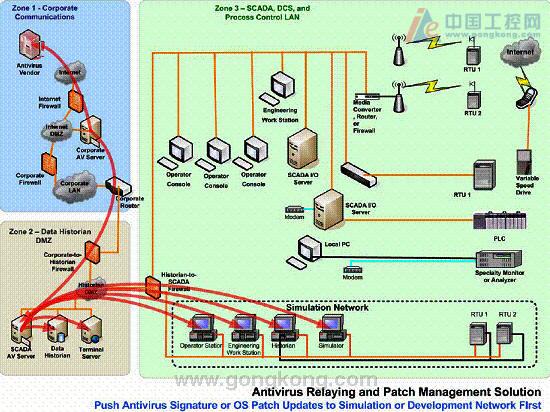

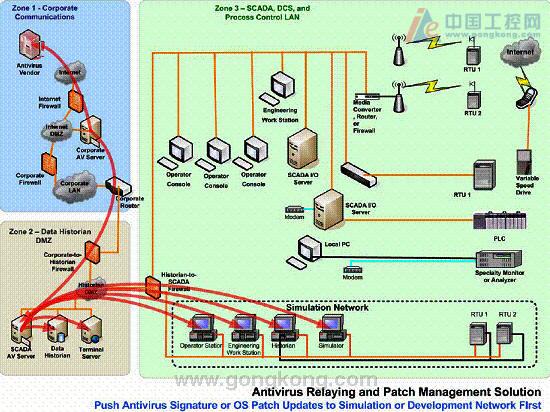

使用历史数据库DMZ或是区域2的另外一个好处就是可以安装中继服务器,它可以把IT侧的操作系统或是升级补丁传递到SCADA或是控制系统环境。如果对一个模拟环境或是正在开发的配有SCADA硬件和软件的网络进行访问,强烈建议这些新的操作系统和反病毒补丁首先在这个测试环境中运行。图5中的网络图显示了一个次级操作系统或是反病毒补丁系统是如何在区域2或是数据DMZ区上行安装的,因此,我们就可以把这些升级和补丁下载到测试环境,在现场生产系统应用这些升级和补丁之前,先对他们进行测试。

图5把操作系统和反病毒补丁传递到模拟网络以供测试

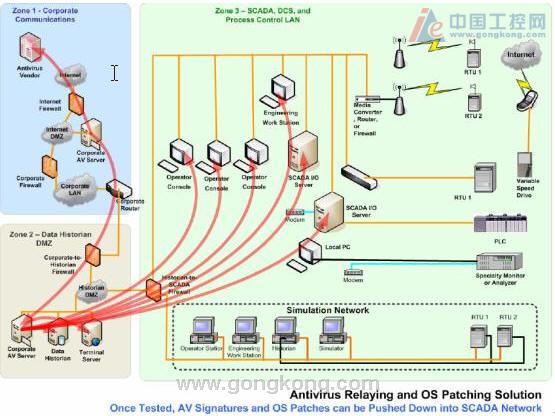

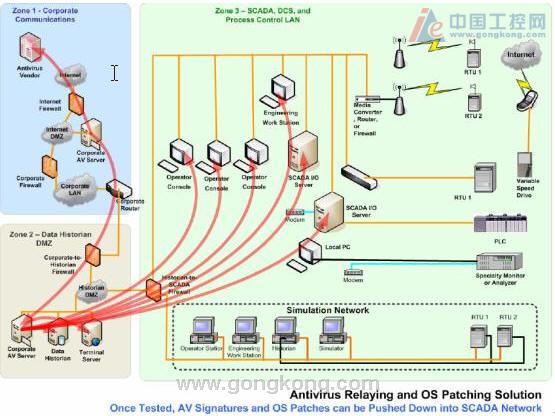

一旦在模拟网络中测试了这些补丁,对SCADA功能没有反作用,可以使用区域2中的相同系统把这些补丁传递到现场的生产环境中。

图6 把操作系统和反病毒补丁传递到现场生产系统中

尽管补丁已经在模拟网络上经过测试,把这些补丁推出系统到生产环境中仍然有一定的风险。一个选择就是每次只对一个系统进行修补,另外一种方法就是,在工作站和服务器现场手动修补系统,参照区域2中的系统升级操作系统和反病毒补丁。

内部威胁

SCADA环境的不安全远程访问

除了来自互联网和企业IT网络的外部危险,还有来自防火墙背后拨号调制解调其访问的内部直接访问的威胁。这种拨号调制解调器连接点只有在知道一个简短的密码或是简单的4位PIN码才可以对SCADA环境直接访问。简单的验证算法的结合,直接访问和操作SCADA硬件和软件的能力,但是却很少或是没有审查跟踪,将会使调制解调器成为外部攻击进入的可能点。

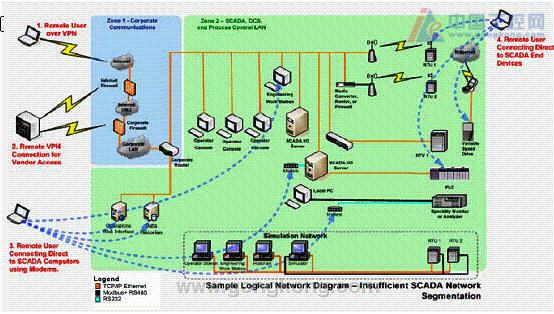

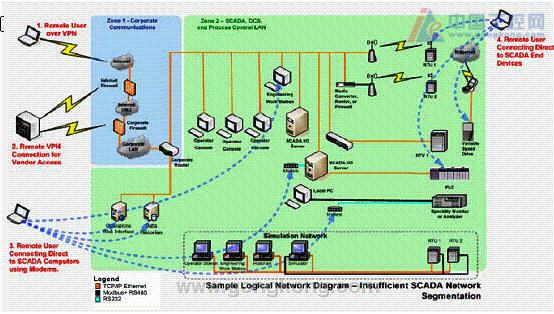

图7描述了通过使用调制解调器或是不安全的VPN访问进入到SCADA环境的一些点。这两种方法都可以使外部系统取得与SCADA环境的直接连接,外界的恶意代码通过使用这种外部访问的方式所创建的桥梁可以很容易的潜入到SCADA环境中。

图7——现在提供对SCADA进行远程访问的不安全方法

除了上述所指出的现行调制解调器访问SCADA环境的一些漏洞以外,调制解调器访问只为解决问题、修补或是维护SCADA系统的原件提供了一个低带宽的连接。新的解决方法要求更加强大的验证,同时要限制对SCADA环境的直接访问。对于访问系统的时间和用户名,还要提供一个审查跟踪机制。

把二因素OPT(一次性密码)和thin-client计算机(Citrix和终端服务器),结合起来使用,那些只有通过许多访问认证检查的用户才可以被提供访问,通过把远程用户阻止在DMZ区域内限制对SCADA环境的访问,只对SCADA环境提供thin-client访问。

远程用户,当提交了从令牌环上得到的变化的6位码之后,还要提交一次4位PIN码,这个6位码和4位PIN码结合为系统生成了OTP。在DMZ认证之后,远程用户必须输入用户名和密码来进入thin-client服务器。一旦通过验证进入到thin-client环境,一个基于用户访问文件的桌面会话就会显示在远程用户面前。这些使用系统管理员文件的远程用户可以访问PLC程序或是SCADA/HMI开发软件,并可以进行修改下载到SCADA环境。

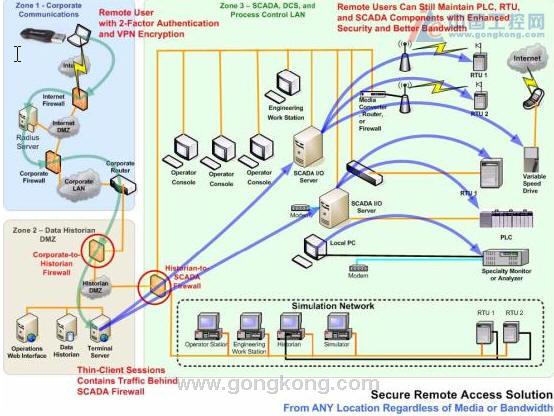

图8中的网络图显示了这种新型的安全远程访问如何验证远程用户,并把用户包括在历史数据库DMZ中,同时允许thin-client会话通过SCADA防火墙访问SCADA环境。

图8为SCADA提供安全远程访问的示例解决方案

新型远程访问方案除了安全特性,其它的优点包括可以审查跟踪谁、怎样、何时访问的SCADA环境。而且,因为远程访问解决方案是在媒质上独立的,所以可以使用高带宽连接进行远程访问,连接的性能也会大大加强。

非蓄意的内部危害

松懈的访问控制把整个SCADA环境暴漏出来

在SCADA网络上使用了防御办法所产生的另外一个基本的安全缺点就是松懈的访问控制。因为在企业局域网和SCADA或是过程控制局域网之间只有一个防御层,所以执行防御方案必须经过良好的测试以一个良好的方式运行。最近,在能源、公共事业和制造企业进行了漏洞和危险评估,一个主要的问题就是在企业IT和SCADA环境之间的路由器或是防火墙上薄弱ACL(访问控制列表)执行情况。

我们所分析的大多数路由器的执行行为使用范围从IP寻址到对SCADA环境的限制访问。现在自动的黑客工具和扫描软件可以自动的获取可以进行恶意进攻的IP地址列表。即使没有这些自动工具,可以对企业网络进行物理访问的内部人员可以在网络上放置一个跟踪器,把所有的数据包记载到日志当中,这样就可以查看从哪个地址可以突破安全设备这道防线。

&nbs

在过去的几年中,随着中断,以及大规模的蠕虫、病毒像Blaster等的增加,大家认识到,原来专有和被隔离的系统现在已经连到了企业网络上,而且包含很多互联网上的连接点。还有一个共识就是,控制关键基础设施的电气设备在面对拒绝服务(DoS)、包含格式不正确的数据的数据包、由病毒、木马和蠕虫引起的恶意代码时是易受扰动的。

SCADA上执行的网络安全漏洞评估和过程控制网络显示了许多公司保护关键资产的一种模式。超过80%的电力、天然气、水、能源公司过去曾经提到,在他们的IT企业网络和过程控制网络之间安装一个防火墙或是相似的网络抵御装置对于在SCADA系统和过程控制系统之下保护他们的关键资产的安全已经足够了。

这些公司通常把过程控制网络看成一个很大的黑箱,通过尽量把控制网络环境从其它网络中分离出来作为保护其安全的方法。虽然这是一个好的开始,也是一个正确的努力方向,考虑到通过以太网和互联网路由协议联系起来的重要资产现在所面临的危险,在网络安全问题上却还有其它的解决办法。

在下文中将会由两个网络图,第一幅图显示了典型的SCADA或DCS系统是如何组网来支撑企业网路的逻辑网络图。第二幅图显示了大多数公司是怎样看待实时、SCADA和过程控制环境的安全问题的。他们通常会把网络分成两个环境——企业或是IT环境,SCADA或是过程控制系统环境。

图1 SCADA和IT网络典型网络图

图2 通常把SCADA和IT划分到两个不同的安全区域

典型的SCADA网络漏洞和创新的解决方法

当使用企业网络时,如果在SCADA和过程控制系统中没有访问控制和网络划分,就会为网络攻击创造机会。这危机可能来自内部或是外部。以下的几个章节将会涉及到SCADA攻击和为了解决这些问题而提出的可能的新型解决方案。

外部威胁

蠕虫、病毒。木马和破坏SCADA网络的恶意软件

图3 网络划分不清晰对于抵制外部攻击比较困难

在SCADA或是PCN环境中只有一种网络解决方案通常会使SCADA工作站和服务器、电信网络、PLC和RYU控制器对于自我传播、变异的蠕虫十分脆弱,而这些病毒要比反病毒供应商的反应要快的多。使用追加的安全区域、还有端口级别的安全方案和在每个安全区域之间使用防火墙,病毒和蠕虫就可以被阻止在安全区外,而不管这种反病毒方案的是否具有最新的签名文件。通过使用防火墙把SCADA环境进行划分,可以把病毒解决方案设置成永远不必和互联网连接到一起,然而仍然可以自动的取得签名更新,并把它们分配到SCADA环境中的计算机上。

既然把SCADA环境直连接到IT网络或是以太网上,都会把SCADA环境置于附加的攻击和危险当中,一个比较好的方法就是在它自己的DMZ内生成一个新的中立的安全区,这个中立的DMZ可以在企业IT网络和SCADA环境之间形成一个缓冲区,这种设计会有很多好处。

图4 新的数据DMZ会在IT和SCADA之间生成一个中立区域

新的缓冲区的主要好处就是从SCADA环境中的数据可以在这里停留,然后才移动到其它的IT环境中。不是用很多IT直接连接到SCADA环境中,所有的数据收集和存档都可以移到历史数据库DMZ,这就进一步限制了对SCADA环境的访问,允许在这个区域和SCADA环境之间的防火墙规则可以编写的更加严格。“最小特权”概念可以再次应用,所以只有允许访问SCADA系统的人员或是设备才允许进入到SCADA环境中。其它所有的用户,确实要求访问SCADA系统数据的,可以允许访问历史数据库DMZ。

使用历史数据库DMZ或是区域2的另外一个好处就是可以安装中继服务器,它可以把IT侧的操作系统或是升级补丁传递到SCADA或是控制系统环境。如果对一个模拟环境或是正在开发的配有SCADA硬件和软件的网络进行访问,强烈建议这些新的操作系统和反病毒补丁首先在这个测试环境中运行。图5中的网络图显示了一个次级操作系统或是反病毒补丁系统是如何在区域2或是数据DMZ区上行安装的,因此,我们就可以把这些升级和补丁下载到测试环境,在现场生产系统应用这些升级和补丁之前,先对他们进行测试。

图5把操作系统和反病毒补丁传递到模拟网络以供测试

一旦在模拟网络中测试了这些补丁,对SCADA功能没有反作用,可以使用区域2中的相同系统把这些补丁传递到现场的生产环境中。

图6 把操作系统和反病毒补丁传递到现场生产系统中

尽管补丁已经在模拟网络上经过测试,把这些补丁推出系统到生产环境中仍然有一定的风险。一个选择就是每次只对一个系统进行修补,另外一种方法就是,在工作站和服务器现场手动修补系统,参照区域2中的系统升级操作系统和反病毒补丁。

内部威胁

SCADA环境的不安全远程访问

除了来自互联网和企业IT网络的外部危险,还有来自防火墙背后拨号调制解调其访问的内部直接访问的威胁。这种拨号调制解调器连接点只有在知道一个简短的密码或是简单的4位PIN码才可以对SCADA环境直接访问。简单的验证算法的结合,直接访问和操作SCADA硬件和软件的能力,但是却很少或是没有审查跟踪,将会使调制解调器成为外部攻击进入的可能点。

图7描述了通过使用调制解调器或是不安全的VPN访问进入到SCADA环境的一些点。这两种方法都可以使外部系统取得与SCADA环境的直接连接,外界的恶意代码通过使用这种外部访问的方式所创建的桥梁可以很容易的潜入到SCADA环境中。

图7——现在提供对SCADA进行远程访问的不安全方法

除了上述所指出的现行调制解调器访问SCADA环境的一些漏洞以外,调制解调器访问只为解决问题、修补或是维护SCADA系统的原件提供了一个低带宽的连接。新的解决方法要求更加强大的验证,同时要限制对SCADA环境的直接访问。对于访问系统的时间和用户名,还要提供一个审查跟踪机制。

把二因素OPT(一次性密码)和thin-client计算机(Citrix和终端服务器),结合起来使用,那些只有通过许多访问认证检查的用户才可以被提供访问,通过把远程用户阻止在DMZ区域内限制对SCADA环境的访问,只对SCADA环境提供thin-client访问。

远程用户,当提交了从令牌环上得到的变化的6位码之后,还要提交一次4位PIN码,这个6位码和4位PIN码结合为系统生成了OTP。在DMZ认证之后,远程用户必须输入用户名和密码来进入thin-client服务器。一旦通过验证进入到thin-client环境,一个基于用户访问文件的桌面会话就会显示在远程用户面前。这些使用系统管理员文件的远程用户可以访问PLC程序或是SCADA/HMI开发软件,并可以进行修改下载到SCADA环境。

图8中的网络图显示了这种新型的安全远程访问如何验证远程用户,并把用户包括在历史数据库DMZ中,同时允许thin-client会话通过SCADA防火墙访问SCADA环境。

图8为SCADA提供安全远程访问的示例解决方案

新型远程访问方案除了安全特性,其它的优点包括可以审查跟踪谁、怎样、何时访问的SCADA环境。而且,因为远程访问解决方案是在媒质上独立的,所以可以使用高带宽连接进行远程访问,连接的性能也会大大加强。

非蓄意的内部危害

松懈的访问控制把整个SCADA环境暴漏出来

在SCADA网络上使用了防御办法所产生的另外一个基本的安全缺点就是松懈的访问控制。因为在企业局域网和SCADA或是过程控制局域网之间只有一个防御层,所以执行防御方案必须经过良好的测试以一个良好的方式运行。最近,在能源、公共事业和制造企业进行了漏洞和危险评估,一个主要的问题就是在企业IT和SCADA环境之间的路由器或是防火墙上薄弱ACL(访问控制列表)执行情况。

我们所分析的大多数路由器的执行行为使用范围从IP寻址到对SCADA环境的限制访问。现在自动的黑客工具和扫描软件可以自动的获取可以进行恶意进攻的IP地址列表。即使没有这些自动工具,可以对企业网络进行物理访问的内部人员可以在网络上放置一个跟踪器,把所有的数据包记载到日志当中,这样就可以查看从哪个地址可以突破安全设备这道防线。

&nbs

提交

查看更多评论

其他资讯

超越传统直觉,MATLAB/Simulink助力重型机械的智能化转型

新大陆自动识别精彩亮相2024华南国际工业博览会

派拓网络被Forrester评为XDR领域领导者

智能工控,存储强基 | 海康威视带来精彩主题演讲

展会|Lubeworks路博流体供料系统精彩亮相AMTS展会

投诉建议

投诉建议