【专家博客】NIST网络安全框架——内容及意义

NIST网络安全框架——内容及意义

作者ernest.hayden 发表于2013年11月25日

【导读】本文刊载于美国NIST《网络安全实施框架(草案)》发布后。目前,该框架文件最终版已于2014年2月正式发布,青岛多芬诺【资料下载】区提供免费下载。本文介绍了本框架文件制定的背景及意义,并对框架的具体使用提出了建议。

你可能在媒体(包括美国国内和国际舆论)上听说过关于美国国家标准与技术研究所(NIST)日前发布的网络安全框架草案的相关评论。然而你所不太了解的是草案发布的背景。而且作为一个控制或安全领域的专业从业人员,你或许不知道这对你来说意味着什么。本篇博客深层次地剖析了本草案的制定背景和一些有用的参考点。

源于美国白宫发布的行政指令

不管你生活在世界上哪个地方,我们都清楚国家基础设施对国家的经济和国防非常重要。由于类似油气管道行业攻击事件和Madiant报告中披露的详情,没有哪个国家比美国更加警觉和重视网络安全。

不法分子对美国国家基础设施,如电网、水处理系统、交通网络、银行/财务机构、关键制造业等的持续性网络攻击引起了公众的日益关注。美国总统奥巴马于2013年2月12日签署发表了行政指令第13636号《提高关键基础设施网络安全》。本文件被大家喜称为“EO”。

网络安全行政指令:时代的征兆?图片来源:Mashable

EO的发布自然促使了网络安全框架的出台,该框架通过为负责关键基础设施服务的企业或组织提供“优先、灵活、可复制,且基于绩效和成本效益的方法”,帮助其管理网络安全风险。

EO中将关键基础设施表述为“对国家极重要的有形或无形的系统或资产 ,这些系统或资产一旦无法运行或被毁坏将会对弱化安全水平,危急国家经济安全,危害国家公众健康和安全,或发生其他与之相关的损失。”所指的“关键基础设施”行业领域示例和对应的美国联邦监管机构如下表所示。

| 行业/部门 | 联邦监管机构 |

| 化工 | 国土安全部(DHS) |

| 商业设施 | DHS |

| 通信 | DHS |

| 关键制造业 | DHS |

| 水利 | DHS |

| 防御工业基地 | 美国国防部(DOD) |

| 应急服务 | DHS |

| 能源 | 美国能源部 (DOE) |

| 财政服务 | 美国财政部 |

| 食品与农业 | 美国农业部 |

| 政府设施 | 国土安全部与美国总务管理局(GSA) |

| 卫生保健与公众健康 | HHS |

| 信息技术 | DHS |

| 核反应堆, 材料与废弃物 | DHS |

| 交通系统 | 国土安全部和美国交通部 (DOT) |

| 水处理和废水系统 | 美国环境保护局 (EPA) |

指定的美国关键基础设施行业和专门的监管机构

作为EO发布的后续举措,NIST被指派负责结合行业反馈信息开发网络安全框架。该框架旨在为企业提供管理网络安全风险方面的指导。其关键目标是促使企业将网络安全风险置于与财务、安全、操作风险同等重要的位置上,从而化解关键基础设施内部的系统风险。

初始的判断很重要——如果框架被认可,那么网络安全风险及相关的考量就需要被纳入你的企业或组织日常讨论中。在你扩展新业务,建造新设施,安装新仪器或雇佣新员工时,网络安全都应作为管理层讨论的一部分。

接下来,我们来探讨一下框架内容

首先,EO委托NIST引领框架的开发。他们已经做了相关工作,现在你可以在NIST网站www.nist.gov.上查阅框架草案文件(及支持性信息)。

那么该框架包含哪些内容呢?根据网络安全框架大纲,该框架应当:

- 包含一系列标准、方法、步骤,和遵从政策和商业的处理方法,及应对网络威胁的技术手段;

- 应尽最大可能地包含自愿达成共识的标准和行业最佳实践措施

- 应与自发性国际标准一致,这样国际标准会促进本指令目标的实现。

本框架的作用又是什么呢?

根据文件大纲,本框架:

- 应当提供优先、灵活、可复制,基于绩效和成本效益的方法,包括信息安全措施和控制策略,从而帮助关键基础设施的拥有者和操作者识别、评估和管控网络风险;

- 应当重点关注跨部门安全标准和适用于关键基础设施的行动纲领的确定

- 还应当通过今后与特殊部门和标准制定机构的合作确定出应该改进的地方

- 应当提供技术中立的指导,从而让关键基础设施行业能够从激烈的市场竞争中的多种符合标准、方法、步骤,且开发加工用于应对网络风险的产品和服务中获益。

- 应当包含衡量企业实施网络安全框架效果的指南。

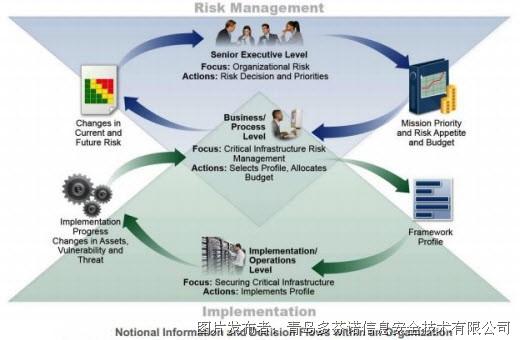

NIST:企业中的安全信息与决策流模型(来源:NIST初始草案——网络安全框架,第9页)

有了以上的指导方针,加上行业的反馈信息,该框架草案旨在提供通用语言和机制,帮助企业或组织:

1. 描述他们当前的网络安全状况(和外观成熟度)

2. 描述他们希望的网络安全目标状态

3. 在风险管理范围内识别和优先化网络安全提升机会

4. 评估实现目标状态的进度

5. 增进内部与外部利益相关者的沟通

该框架的一个重要方面是它并不是要取代企业现有的业务或网络安全风险管理方法及网络安全项目。相反的,企业仍可以使用现行的举措,并与框架比较找出自身网络安全风险管理应当改善的地方。而且,该框架还能辅助那些目前没有网络安全项目的企业确定关键因素。

你该如何使用该框架

首先,查看一下刚才列示关键基础设施内容的表格。你所在的公司是否在这些类别当中?如果没有,那你的公司的成功运行甚至生死存亡是否完全依赖于这当中任何一个关键基础设施行业?如果您符合以上任意一种情况,那我建议你花点时间阅读一下这份框架草案,它将辅助您更有效地进行目前的网络安全风险管理。

其次,让你公司的执行管理层和董事会成员了解此框架。并比较列示的框架实施层次判断出公司目前的状态,汇报给管理层。通过此种方式强化提升公司的“网络安全成熟度”。如果你的职位不高,那你的做法至少可以强调出实施这项工作所需资源(如人力、时间和财力)的重要性。

第三,仔细研读框架内容,并按其说明进行“试运行”。然后依照NIST在其页面“征求对初始网络安全框架草案的意见”中提供反馈。评论的截止日期是2013年12月13日,已经没多少时间了。

最后提示几点

在阅读框架草案时应注意,这不是一个简单的“清单”或是需要强制完成的“规定”,也不是一个打造安全项目的“说明书”(见 ISA/IEC-62443.02.01)。相反,该框架列举出了根据你的关键资产优先列表,你的网络安全风险程序应实现的一系列绩效目标。

因此,把这一框架设想为国家级的安全防范记分卡吧。也许甚至是国际级的记分卡。不管怎样,你肯定都不想处在垫底的位置而让黑客有机可乘吧。

感谢Ernie Hayden提供本篇文章。

本文由青岛多芬诺信息安全技术有限公司整理编译,转载请注明出处。

更多分享,请及时关注青岛多芬诺工控网平台与新浪微博。

提交

能源领域网络安全框架实施指南(英文版)

【指导手册】有效网络防御的关键控制

【操作指南】SCADA与过程控制网络防火墙配置指南

【指导手册】控制系统安全实践汇编

【操作指南】工业控制系统(ICS)安全指南

投诉建议

投诉建议