风雨欲来 世界首个工控蠕虫病毒被测试证实

这是世界上首个真正意义上的工控蠕虫病毒,它能够对关键基础设施产生灾难性的后果,通过制造指数级增长的攻击,而且难以检测和制止。所幸的是,它现在还只是个POC(概念验证)。

这个POC已经被两起独立的研究测试证实,能够以静默模式实现端到端的攻击。

有人会说,震网不就是工控病毒吗?话虽这样说,但震网之类的工控恶意软件,包括“黑色能量”等是要依赖于一台被感染的计算机才能传播并感染PLC(可编程控制器)的,也就是说把被感染的计算机移除即可制止病毒的传播。

开发出这个真正工控蠕虫POC的两位研究人员,Spenneberg(斯班伯格)和Brüggeman(布鲁格曼)表示,该病毒可以在西门子S71200可编程控制器之间像癌症一样的扩散,并在改编之后作用于其他系统。而且还可以在代理链接中使用,作为立足点以进入基础设施的网络系统。

这是第一个无需借助PC或其他系统,即可实现在PLC之间进行传播的蠕虫病毒。想像一下,如果你的工控系统中的一台PLC被感染,你是很难检测到的,而且很快它就能扩散到整个系统中。

“利用这个病毒,可以发起拒绝服务,停止PLC的工作等等,我们都知道这对大型工厂或关键基础设施意味着什么。”

两位研究人员制作了一个仿真电厂构造来演示蠕虫的攻击过程。随着蠕虫在PLC之间的跳跃,LED灯在150毫秒的最大时间周期内闪烁后熄灭。

更加可怕的是,这种蠕虫攻击还可以被PLC产生的电波频率和振幅所掩盖。

另两位安全研究人员Bolshev和Krotofil的研究表明,攻击者可以通过石油管道入侵远程站,判断正常的频率模式,然后重复用高频率组件重复这些电波,以掩盖攻击破坏行为。

Bolshev使用西门子S7控制器和一个电动机演示了攻击过程,但他同时强调这个漏洞并非S7本身的问题,而是归究于整个系统架构的设计。

“我们在控制器完全不知情的情况下引入了一个扰乱电动机的信号,一段时间后,电动机就会被摧毁。这就是隐藏式的攻击。”

应对这种攻击,需要替换S7中的硬件,以能够检测到更高的频率,并且在作动器(actuator)和PLC周围安装低通滤波器。

最近半年来发生的工控安全事件,如乌克兰电厂,已经证明工控安全形势的岌岌可危,甚至个人都可以发起对关键基础设施的毁灭性打击。但应对这种攻击的成本非常之高,需要实施硬件的更新换代,而这对于庞大陈旧的工控系统来说,代价之大难以想像。

提交

直播定档!见证西门子与中科摩通联手打造汽车电子智能制造新范式

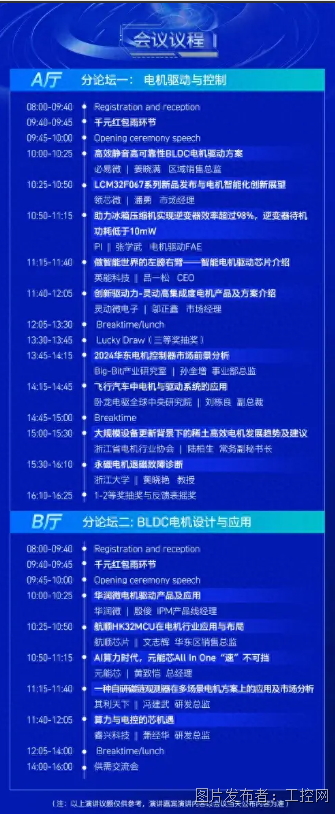

重磅议程抢先看|揭秘行业热点,引领技术潮流

光亚论坛·2024 智能产业聚合高峰论坛举办!

新讯受邀参加华为Redcap产业峰会,并荣获RedCap生态合作奖!

2024年斯凯孚创新峰会暨新产品发布会召开,以创新产品矩阵重构旋转

投诉建议

投诉建议